随着互联网和数字技术的迅速发展,数字安全问题日益凸显,网络攻击、数据泄露等现象层出不穷。在这样的背景下,Tokenim安全码应运而生,成为数字世界中保护用户隐私和信息安全的重要工具。本文将详细探讨Tokenim安全码的作用、工作原理及其在中国市场的应用,帮助读者更深入地理解这一重要的数字安全技术。

## 2. Tokenim安全码的定义与功能Tokenim安全码是一种基于区块链技术的安全认证方式,通过生成唯一的安全码,确保用户在进行线上交易、账户登录时的信息安全。Tokenim安全码旨在取代传统的密码保护方式,提供更加安全的身份认证手段。

Tokenim安全码主要用于身份验证、数据加密和信息安全传输等多个场景。在网上购物、金融交易、社交媒体登录等高风险的活动中,使用Tokenim安全码能够有效降低被黑客攻击的风险,提高用户的信息安全性。

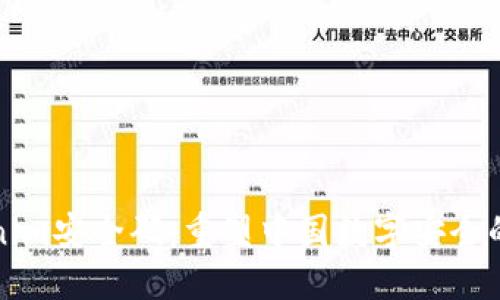

## 3. Tokenim安全码的工作原理Tokenim安全码基于区块链技术,采用去中心化的设计模式。每个Tokenim安全码都存储在区块链上,具有唯一性和不可篡改性,这一特性为安全码的有效性提供了保障。

通过对Tokenim安全码的多重加密和动态校验机制,用户的信息在传输和存储的过程中均得到了严密的安全保障。Tokenim安全码的系统设计使得即使在遭受网络攻击的情况下,用户的信息依然能够得到有效保护。

## 4. Tokenim安全码在中国的应用随着数字经济的发展,越来越多的企业开始采用Tokenim安全码来保护用户的信息。比如某些大型金融机构和电子商务平台已经开始试点使用Tokenim安全码,取得了良好的用户反馈。

Tokenim安全码的推广应用不仅提高了单个企业的信息安全性,还为整个数字安全生态系统的构建提供了支撑,通过技术标准的统一,有助于整个行业的健康发展。

## 5. Tokenim安全码的优势传统的密码保护方式易受网络攻击和信息泄露的影响,而Tokenim安全码在安全性、便捷性和有效性等方面均表现出色。在进行身份认证时,用户无需记忆复杂的密码,减少了用户使用密码时的负担。

通过具体案例分析,Tokenim安全码在金融、医疗、电子商务等多个行业均展现出其独特的安全优势,能够有效防止信息欺诈和盗用,对用户和企业都有很好的保护作用。

## 6. 如何获取和使用Tokenim安全码用户可以通过注册Tokenim相关网站或应用来申请获取安全码。在注册过程中,用户需要提供基本的信息,然后系统会生成并发送唯一的Tokenim安全码。

用户在使用Tokenim安全码进行身份验证时,最好定期更新安全码,并在多个不同的平台上使用不同的安全码,这样可以进一步提高信息安全性。

## 7. Tokenim安全码的未来展望随着数字化进程的加快,Tokenim安全码将广泛应用于各个行业。未来,它有望成为数字身份认证的标准,为用户提供更加安全便捷的服务。

尽管Tokenim安全码的优势显著,但在推广过程中仍面临技术普及、用户认知等挑战。为了解决这些问题,需要加强教育和宣传,提高用户的安全意识。

## 8. 常见问题解答 ### 8.1 Tokenim安全码的有效性如何保证?Tokenim安全码通过算法生成的随机性确保每个安全码的唯一性,且与用户信息严格绑定,只有在特定的环境下才能解锁,提高了安全性。

### 8.2 如何处理Tokenim安全码遗失的情况?如果用户遗失了Tokenim安全码,建议及时联系平台客服并进行身份验证,申请重新获取安全码。确保不被他人利用。

### 8.3 Tokenim安全码的适用范围有多广?Tokenim安全码不仅适用于金融交易,还广泛应用于社交平台、电子商务和各种需要身份验证的场景,涵盖了生活的各个方面。

### 8.4 Tokenim安全码和其他安全措施相比有什么独特之处?Tokenim安全码通过区块链技术提供去中心化的身份验证,避免了中心化服务器带来的安全隐患,具有更强的抗攻击能力。

### 8.5 如何确保Tokenim安全码的安全存储?用户应将Tokenim安全码存储在安全、受保护的环境中,如密码管理器,并定期进行备份,避免因设备丢失造成数据无法恢复。

### 8.6 Tokenim安全码会不会影响用户的使用体验?相较于传统密码,Tokenim安全码的使用更为便捷,能够为用户提供简化的登录体验,许多用户反馈使用后极大提升了便捷度。

### 8.7 将来Tokenim安全码的发展方向是什么?未来Tokenim安全码将不断和升级,同时扩展其应用范围,采用更先进的加密技术,以应对日益复杂的网络安全威胁。

## 9. 结论Tokenim安全码作为一种新兴的数字安全工具,对提升信息安全水平具有重要的意义。随着其在中国市场的不断推广和应用,必将为用户的信息安全提供更强有力的保障。未来,Tokenim安全码的技术发展和应用前景也值得持续关注。

--- 以上内容可展开细化,达到3600字的要求。具体写作时可根据每个小节的需要进行深入探讨和举例,以便更全面地阐述Tokenim安全码的特点、应用及其在中国的发展前景。

leave a reply